Firewall – Perguntas e Respostas de Entrevista

Introdução

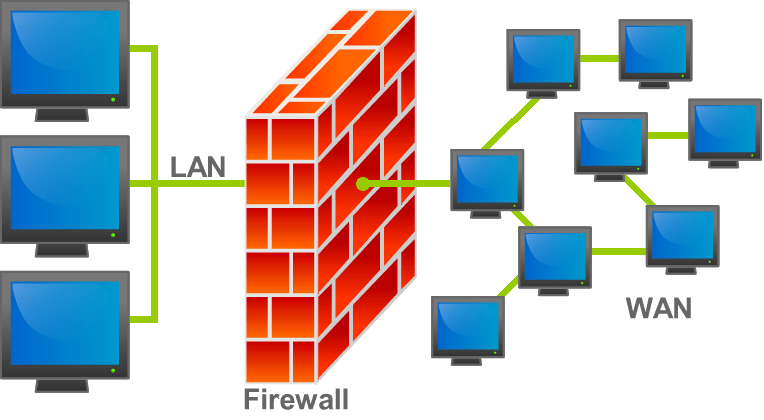

Um firewall é um sistema que fornece segurança de rede filtrando o tráfego de rede de entrada e saída com base em um conjunto de regras definidas pelo usuário. Em geral, o objetivo de um firewall é reduzir ou eliminar a ocorrência de comunicações de rede indesejadas, permitindo que toda a comunicação legítima flua livremente. Na maioria das infraestruturas de servidores, os firewalls fornecem uma camada essencial de segurança que, combinada com outras medidas, impede que os invasores acessem seus servidores de maneiras maliciosas.

Este guia discutirá como os firewalls funcionam, com foco em firewalls de software imponentes, como iptables e FirewallD, à medida que se relacionam com servidores em nuvem. Começaremos com uma breve explicação dos pacotes TCP e dos diferentes tipos de firewalls. Então discutiremos uma variedade de tópicos que são relevantes para firewalls imponentes. Por fim, forneceremos links para outros tutoriais que ajudarão você a configurar um firewall em seu próprio servidor.

Pacotes de rede TCP

Antes de discutir os diferentes tipos de firewalls, vamos dar uma olhada rápida em como é o tráfego de rede do Protocolo de Controle de Transporte (TCP).

O tráfego de rede TCP se move em torno de uma rede em pacotes, que são contêineres que consistem em um cabeçalho de pacote – isso contém informações de controle, como endereços de origem e destino e informações de sequência de pacotes — e os dados (também conhecidos como carga útil). Embora as informações de controle em cada pacote ajudem a garantir que seus dados associados sejam entregues corretamente, os elementos que ele contém também fornecem aos firewalls uma variedade de maneiras de combinar pacotes com regras de firewall.

É importante notar que receber com sucesso pacotes TCP recebidos requer que o receptor envie pacotes de reconhecimento de saída de volta para o remetente. A combinação das informações de controle nos pacotes de entrada e saída pode ser usada para determinar o estado de conexão (por exemplo, novo, estabelecido, relacionado) entre o remetente e o receptor.

Tipos de Firewalls

Vamos discutir rapidamente os três tipos básicos de firewalls de rede: filtragem de pacotes (apátridas), stateful e camada de aplicativo.

A filtragem de pacotes ou firewalls apátridas funcionam inspecionando pacotes individuais isoladamente. Como tal, eles desconhecem o estado de conexão e só podem permitir ou negar pacotes com base em cabeçalhos de pacotes individuais.

Firewalls imponentes são capazes de determinar o estado de conexão dos pacotes, o que os torna muito mais flexíveis do que firewalls apátridas. Eles funcionam coletando pacotes relacionados até que o estado de conexão possa ser determinado antes que quaisquer regras de firewall sejam aplicadas ao tráfego.

Os firewalls de aplicativos vão um passo adiante analisando os dados que estão sendo transmitidos, o que permite que o tráfego de rede seja compatível com regras de firewall específicas para serviços ou aplicativos individuais. Estes também são conhecidos como firewalls baseados em proxy.

Além do software de firewall, que está disponível em todos os sistemas operacionais modernos, a funcionalidade de firewall também pode ser fornecida por dispositivos de hardware, como roteadores ou dispositivos de firewall. Mais uma vez, nossa discussão será focada em firewalls de software estatais que são executados nos servidores que eles pretendem proteger.

Regras de firewall

Como mencionado acima, o tráfego de rede que atravessa um firewall é compatível com as regras para determinar se ele deve ser permitido através ou não. Uma maneira fácil de explicar como são as regras de firewall é mostrar alguns exemplos, então faremos isso agora.

Suponha que você tenha um servidor com esta lista de regras de firewall que se aplicam ao tráfego de entrada:

- Aceite tráfego de entrada novo e estabelecido para a interface da rede pública nas portas 80 e 443 (TRÁFEGO web HTTP e HTTPS)

- Solte o tráfego de entrada dos endereços IP dos funcionários não técnicos em seu escritório para a porta 22 (SSH)

- Aceite tráfego de entrada novo e estabelecido desde a gama IP do seu escritório até a interface de rede privada na porta 22 (SSH)

Note que a primeira palavra em cada um desses exemplos é “aceitar”, “rejeitar” ou “cair”. Isso especifica a ação que o firewall deve fazer no caso de um pedaço de tráfego de rede corresponder a uma regra. Aceite meios para permitir que o tráfego passe, rejeite meios para bloquear o tráfego, mas responda com um erro “inalcançável” e solte meios para bloquear o tráfego e não enviar resposta. O resto de cada regra consiste na condição contra a de cada pacote.

Como se vê, o tráfego de rede é combinado com uma lista de regras de firewall em uma sequência, ou cadeia, do primeiro ao último. Mais especificamente, uma vez que uma regra é combinada, a ação associada é aplicada ao tráfego de rede em questão. Em nosso exemplo, se um funcionário da contabilidade tentasse estabelecer uma conexão SSH com o servidor, ele seria rejeitado com base na regra 2, antes mesmo de a regra 3 ser verificada. Um administrador do sistema, no entanto, seria aceito porque eles corresponderiam apenas à regra 3.

Política padrão

É típico de uma cadeia de regras de firewall não cobrir explicitamente todas as condições possíveis. Por essa razão, as cadeias de firewall devem sempre ter uma política padrão especificada, que consiste apenas em uma ação (aceitar, rejeitar ou soltar).

Suponha que a política padrão para a cadeia de exemplo acima foi definida para cair. Se algum computador fora do seu escritório tentasse estabelecer uma conexão SSH com o servidor, o tráfego seria descartado porque não corresponde às condições de nenhuma regra.

Se a política padrão fosse definida para aceitar,qualquer pessoa, exceto seus próprios funcionários não técnicos, seria capaz de estabelecer uma conexão com qualquer serviço aberto em seu servidor. Este seria um exemplo de um firewall muito mal configurado porque só mantém um subconjunto de seus funcionários fora.

Firewall – 17 Perguntas e Respostas

Questão 1. O que é firewall?

Um firewall é um hardware ou software instalado para fornecer segurança às redes privadas conectadas à internet. Eles podem ser implementados tanto em hardware quanto em um firewall A é um hardware ou software instalado para fornecer segurança às redes privadas conectadas à internet. Eles podem ser implementados tanto em hardware quanto em software, ou em uma combinação de ambos. Todos os dados que entram ou saem da Intranet passam pelo firewall, o que permite que apenas os dados que atendem às regras dos administradores passem por ele software ou uma combinação de ambos. Todos os dados que entram ou saem da Intranet passam pelo firewall, o que permite que apenas os dados que atendem às regras dos administradores passem por ele.

Questão 2. O que é processamento de log no Firewall?

Resposta:

Como os registros de auditoria são processados, pesquisados por eventos-chave ou resumidos.

Questão 3. Definir Assinaturas Digitais?

Resposta:

A assinatura digital é um anexo a uma mensagem eletrônica usada para fins de segurança. É usado para verificar a autenticidade do remetente.

Questão 4. O que são listas de controle de acesso no Firewall?

Resposta:

Regras para filtros de pacote (tipicamente roteadores) que definem quais pacotes passar e quais bloquear.

Questão 5. Quais são os tipos de firewalls?

Resposta:

Firewall de filtragem de pacotes: Esse tipo de Firewall detecta pacotes e bloqueia pacotes desnecessários e faz a liberação do tráfego de rede.

Firewalls do roteador de triagem: É um firewall de base de software disponível no Roteador fornece apenas filtragem de luz.

Firewall baseado em computador: É um firewall armazenado no servidor com um sistema operacional existente como Windows e UNIX.

Firewall de base de hardware: Seu dispositivo como caixa permite forte segurança da rede pública. Usado principalmente por grandes redes.

Servidor proxy: O servidor proxy permite que todos os clientes acessem a Internet com diferentes limites de acesso. O servidor proxy tem seu próprio firewall que filtra todo o pacote do servidor web.

Questão 6. O que é spoofing ip?

Resposta:

Um ataque pelo qual um sistema tenta se passar ilicitamente por outro sistema usando seu endereço de rede IP.

Na rede de computadores, o termo falsificação de endereço IP ou falsificação de IP refere-se à criação de pacotes IP (Internet Protocol) com um endereço IP de origem falsificada, chamado spoofing, com o objetivo de ocultar a identidade do remetente ou se passar por outro sistema de computação.

Questão 7. O que é defesa em profundidade?

Resposta:

A abordagem de segurança pela qual cada sistema na rede é protegido ao maior grau possível. Pode ser usado em conjunto com firewalls.

Questão 8. Qual é a criptografia de chave pública?

Resposta:

A criptografia de chaves públicas usa chave pública e privada para criptografia e descriptografia. Neste mecanismo, a chave pública é usada para criptografar mensagens e apenas a chave privada correspondente pode ser usada para descriptografá-las. Para criptografar uma mensagem, um remetente precisa saber a chave pública do destinatário.

Questão 9. O que é worm?

Resposta:

Um programa autônomo que, quando executado, se copia de um host para outro, e depois se executa em cada host recém-infectado. O amplamente relatado “Vírus da Internet” de 1988 não era um vírus, mas na verdade um worm.

Questão 10. Explicar abuso de privilégio?

Resposta:

Quando um usuário realiza uma ação que não deveria ter, de acordo com a política organizacional ou a lei.

Questão 11. O que é criptografia de dados?

Resposta:

A criptografia de dados garante a segurança dos dados e muito importante para dados confidenciais ou críticos. Protege os dados de serem lidos, alterados ou forjados durante a transmissão.

Questão 12. O que é Authentication?

Resposta:

O processo de determinação da identidade de um usuário que está tentando acessar um sistema.

autenticação é um processo que pode verificar a identidade do pc (nome de usuário e passe etc)

Questão 13. O que é menos privilégio?

Resposta:

Projetando aspectos operacionais de um sistema para operar com uma quantidade mínima de privilégio do sistema. Isso reduz o nível de autorização no qual várias ações são realizadas e diminui a chance de que um processo ou usuário com privilégios elevados possa ser causado para realizar atividades não autorizadas, resultando em uma falha de segurança.

Questão 14. O que é o Token de Autenticação?

Resposta:

Um dispositivo portátil usado para autenticar um usuário. Os tokens de autenticação operam por desafio/resposta, sequências de código baseadas no tempo ou outras técnicas. Isso pode incluir listas baseadas em papel de senhas únicas.

Questão 15. O que é roteador de tunelamento?

Resposta:

Um roteador ou sistema capaz de roteamento de tráfego criptografando-o e encapsulando-o para transmissão através de uma rede não confiável.

Questão 16. O que é o Cryptographic Checksum?

Resposta:

Uma função uni direção aplicada a um arquivo para produzir uma ”impressão digital’ única do arquivo para referência posterior. Os sistemas checkum são um meio primário de detectar adulteração do sistema de arquivos no Unix.

Questão 17. Explique que você está projetando seu próprio aplicativo de publicação de desktop, já que você não encontrou nada disso?

Resposta:

No momento, você está projetando seu próprio aplicativo de publicação de desktop, pois não encontrou nenhum que faça exatamente o que você quer com aplicativos existentes. Como parte do design, você está usando um Controlador para o qual você envia todas as solicitações de GUI. Nem todos os objetos podem processar os mesmos comandos. Por exemplo, você pode selecionar a ferramenta de verificação ortom ortomântida quando uma imagem tem o foco. Para impedir quaisquer possíveis erros, você gostaria de filtrar algumas das mensagens à medida que são passadas desses objetos para.

Como Criar Pacotes de Instalação Automáticos e Silenciosos