infraestrutura Leonardo Duarte

O que é uma rede DMZ? Qual seu objetivo?

O que é uma rede DMZ?

Nas redes de computadores, uma DMZ (zona desmilitarizada), também conhecida como rede de perímetro ou sub-rede rastreada , é uma sub-rede física ou lógica que separa uma rede local (LAN) interna de outras redes não confiáveis ??- geralmente a Internet pública. Servidores, recursos e serviços externos estão localizados na DMZ. Portanto, eles são acessíveis pela Internet, mas o restante da LAN interna permanece inacessível. Isso fornece uma camada adicional de segurança à LAN, pois restringe a capacidade do hacker de acessar diretamente servidores e dados internos pela Internet.

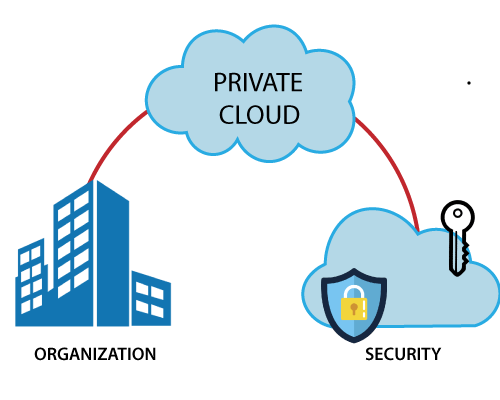

O objetivo de uma DMZ é adicionar uma camada extra de segurança à rede local de uma organização. Um nó de rede protegido e monitorado voltado para fora da rede interna pode acessar o que está exposto na DMZ, enquanto o restante da rede da organização está seguro atrás de um firewall.

Quando implementada corretamente, uma rede DMZ oferece às organizações proteção extra na detecção e mitigação de violações de segurança antes que elas atinjam a rede interna, onde ativos valiosos são armazenados.

Qualquer serviço fornecido aos usuários na Internet pública deve ser colocado na rede DMZ. Alguns dos serviços mais comuns incluem servidores Web e servidores proxy , além de servidores para email, DNS (sistema de nomes de domínio), FTP (File Transfer Protocol) e VoIP ( Voice over IP ).

Hackers e cibercriminosos em todo o mundo podem acessar os sistemas que executam esses serviços em servidores DMZ, que precisam ser reforçados para suportar ataques constantes. O termo DMZ vem da zona de buffer geográfico criada entre a Coréia do Norte e a Coréia do Sul no final da Guerra da Coréia.

Objetivo de uma DMZ

A rede DMZ existe para proteger os hosts mais vulneráveis ??a ataques. Esses hosts geralmente envolvem serviços que se estendem a usuários fora da rede local, os exemplos mais comuns são email, servidores Web e servidores DNS. Devido ao potencial aumentado de ataque, eles são colocados na sub-rede monitorada para ajudar a proteger o restante da rede se ficarem comprometidos.

Os hosts na DMZ controlam firmemente as permissões de acesso a outros serviços na rede interna, porque os dados transmitidos pela DMZ não são tão seguros. Além disso, as comunicações entre os hosts na DMZ e a rede externa também são restritas para ajudar a aumentar a zona de fronteira protegida. Isso permite que os hosts na rede protegida interajam com a rede interna e externa, enquanto o firewall separa e gerencia todo o tráfego compartilhado entre a DMZ e a rede interna. Normalmente, um firewall adicional será responsável por proteger a DMZ da exposição a tudo na rede externa.

Todos os serviços acessíveis aos usuários na comunicação de uma rede externa podem e devem ser colocados na DMZ, se um for usado. Os serviços mais comuns são:

- Servidores da Web: os servidores da Web responsáveis ??por manter a comunicação com um servidor de banco de dados interno podem precisar ser colocados em uma DMZ. Isso ajuda a garantir a segurança do banco de dados interno, que geralmente armazena informações confidenciais. Os servidores da Web podem interagir com o servidor de banco de dados interno por meio de um firewall de aplicativo ou diretamente, enquanto ainda estão sob o guarda-chuva das proteções da DMZ.

- Servidores de email: as mensagens de email individuais, bem como o banco de dados do usuário criado para armazenar credenciais de login e mensagens pessoais, geralmente são armazenados em servidores sem acesso direto à Internet. Portanto, um servidor de email será construído ou colocado dentro da DMZ para interagir e acessar o banco de dados de emails sem expor diretamente a tráfego potencialmente prejudicial.

- Servidores FTP: eles podem hospedar conteúdo crítico no site de uma organização e permitir a interação direta com arquivos. Portanto, um servidor FTP sempre deve ser parcialmente isolado de sistemas internos críticos.

Uma configuração DMZ fornece segurança adicional contra ataques externos, mas normalmente não tem influência em ataques internos, como detectar a comunicação por meio de um analisador de pacotes ou falsificar por e-mail ou outros meios.

Arquitetura de Rede da DMZs

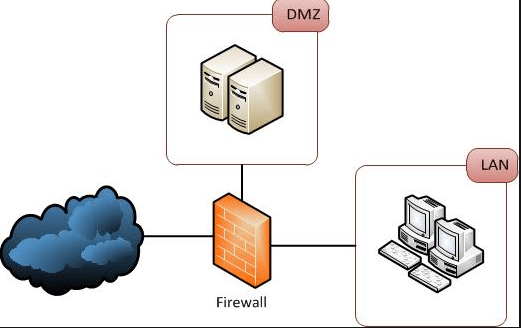

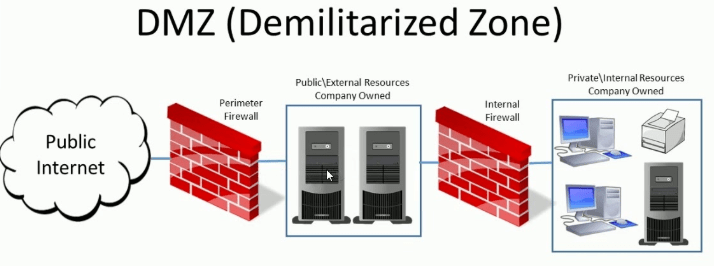

Existem várias maneiras de projetar uma rede com uma DMZ. Os dois métodos básicos são usar um ou dois firewalls , embora as DMZs mais modernas sejam projetadas com dois firewalls. Essa abordagem básica pode ser expandida para criar arquiteturas complexas, dependendo dos requisitos de rede.

Um único firewall com pelo menos três interfaces de rede pode ser usado para criar uma arquitetura de rede contendo uma DMZ. A rede externa é formada pela conexão da Internet pública – por meio da conexão do provedor de serviços de Internet (ISP) – ao firewall na primeira interface de rede. A rede interna é formada a partir da segunda interface de rede e a própria rede DMZ é conectada à terceira interface de rede.

Diferentes conjuntos de regras de firewall para monitorar o tráfego entre a Internet e a DMZ, a LAN e a DMZ e a LAN e a Internet controlam rigidamente quais portas e tipos de tráfego são permitidos na DMZ a partir da Internet, limitando a conectividade a hosts específicos em a rede interna e evite conexões não solicitadas à Internet ou à LAN interna da DMZ.

A abordagem mais segura para criar uma rede DMZ é uma configuração de firewall duplo, na qual dois firewalls são implantados com a rede DMZ posicionada entre eles. O primeiro firewall – também chamado de firewall de perímetro – está configurado para permitir tráfego externo destinado apenas à DMZ. O segundo firewall, ou interno, permite apenas o tráfego da DMZ para a rede interna. Isso é considerado mais seguro porque dois dispositivos precisariam ser comprometidos antes que um invasor pudesse acessar a LAN interna.

Como uma DMZ divide uma rede, os controles de segurança podem ser ajustados especificamente para cada segmento. Por exemplo, um sistema de detecção e prevenção de intrusões de rede localizado em uma DMZ e fornecendo serviços da Web pode ser configurado para bloquear todo o tráfego, exceto solicitações HTTPS para a porta TCP 443.

Existem várias maneiras de construir uma rede com uma DMZ. Os dois principais métodos são um firewall único (às vezes chamado de modelo de três pernas) ou firewalls duplos. Cada um desses sistemas pode ser expandido para criar arquiteturas complexas criadas para atender aos requisitos de rede:

- Firewall único: uma abordagem modesta à arquitetura de rede envolve o uso de um único firewall, com um mínimo de três interfaces de rede. A DMZ será colocada dentro deste firewall. A camada de operações é a seguinte: o dispositivo de rede externo faz a conexão do ISP, a rede interna é conectada pelo segundo dispositivo e as conexões na DMZ são tratadas pelo terceiro dispositivo de rede.

- Firewall duplo: a abordagem mais segura é usar dois firewalls para criar uma DMZ. O primeiro firewall (conhecido como firewall de “front-end”) é configurado para permitir apenas o tráfego destinado à DMZ. O segundo firewall (referido como firewall de “back-end”) é responsável apenas pelo tráfego que viaja da DMZ para a rede interna. Uma maneira eficaz de aumentar ainda mais a proteção é usar firewalls criados por fornecedores separados, porque é menos provável que eles tenham as mesmas vulnerabilidades de segurança. Embora mais eficaz, esse esquema pode ser mais caro para implementar em uma rede grande.

Como funcionam as DMZs

As DMZs devem funcionar como uma espécie de zona de buffer entre a Internet pública e a rede privada. A implantação da DMZ entre dois firewalls significa que todos os pacotes de rede de entrada são rastreados usando um firewall ou outro dispositivo de segurança antes de chegarem aos servidores que a organização hospeda na DMZ.

Se um agente de ameaças mais bem preparado passar pelo primeiro firewall, ele deverá obter acesso não autorizado a esses serviços antes de causar algum dano, e é provável que esses sistemas sejam reforçados contra esses ataques.

Por fim, supondo que um agente de ameaças com recursos suficientes seja capaz de violar o firewall externo e assumir o controle de um sistema hospedado na DMZ, ele ainda deve romper o firewall interno antes de alcançar recursos corporativos confidenciais. Embora um invasor determinado possa violar até a arquitetura DMZ mais segura, uma DMZ sob ataque deve acionar alarmes, dando aos profissionais de segurança aviso suficiente para evitar uma violação completa de sua organização.

Benefícios das DMZs

O principal benefício de uma DMZ é que ela oferece aos usuários do acesso público à Internet a determinados serviços seguros, mantendo um buffer entre esses usuários e a rede interna privada. Os benefícios de segurança desse buffer se manifestam de várias maneiras, incluindo:

Controle de acesso para organizações. A necessidade de as organizações fornecerem aos usuários acesso a serviços situados fora dos perímetros de sua rede através da Internet pública é quase onipresente na organização moderna. Uma rede DMZ fornece acesso a esses serviços necessários e, ao mesmo tempo, introduz um nível de segmentação de rede que aumenta o número de obstáculos que um usuário não autorizado deve ignorar antes que possa obter acesso à rede privada de uma organização. Em alguns casos, uma DMZ inclui um servidor proxy, que centraliza o fluxo do tráfego interno da Internet do usuário – geralmente funcionário – e facilita a gravação e o monitoramento desse tráfego.

Impedir que invasores realizem reconhecimento de rede . O buffer acessível fornecido pela DMZ evita que um invasor consiga identificar possíveis alvos na rede. Mesmo se um sistema dentro da DMZ estiver comprometido, a rede privada ainda estará protegida pelo firewall interno que a separa da DMZ. Isso também dificulta o reconhecimento externo pela mesma razão. Embora os servidores na DMZ sejam expostos publicamente, eles devem estar e são apoiados por outra camada de proteção. A face pública da DMZ impede que os invasores vejam o conteúdo da rede privada interna. Se os invasores conseguirem comprometer os servidores na DMZ, eles ainda estarão isolados da rede privada pela barreira interna da DMZ.

Proteção contra falsificação de IP . Em alguns casos, os invasores tentam ignorar as restrições de controle de acesso falsificando um endereço IP autorizado para se passar por outro dispositivo na rede. Uma DMZ pode impedir potenciais spoofers de IP, enquanto outro serviço na rede verifica a legitimidade do endereço IP, testando se é alcançável.

Em cada caso, a DMZ fornece um nível de segmentação de rede que cria um espaço onde o tráfego pode ser organizado e os serviços públicos podem ser acessados ??a uma distância segura da rede privada.

Para que são utilizadas as DMZs

As redes DMZ têm sido uma parte importante da segurança da rede corporativa desde que os firewalls estejam em uso e, em grande parte, sejam implantados por razões semelhantes: proteger sistemas e recursos organizacionais confidenciais. As redes DMZ podem ser usadas para isolar e manter os sistemas de destino em potencial separados das redes internas, além de reduzir e controlar o acesso a esses sistemas fora da organização. O uso de uma DMZ tem sido a abordagem para hospedar recursos corporativos para disponibilizar pelo menos alguns deles a usuários externos autorizados.

Mais recentemente, as empresas optaram por usar máquinas virtuais (VMs) ou contêineres para isolar partes da rede ou aplicativos específicos do restante do ambiente corporativo. As tecnologias de nuvem eliminaram amplamente a necessidade de muitas organizações terem servidores Web internos. Muitas das infraestruturas externas, uma vez localizadas na DMZ corporativa, agora migraram para a nuvem, como aplicativos SaaS ( software como serviço ). Em vez de aproveitar a segmentação de rede local, as empresas que usam a nuvem estão basicamente rompendo sua rede interna e terceirizando seus serviços externos.

Exemplos de DMZs

Ainda assim, as DMZs têm seus usos. Alguns serviços em nuvem, como o Microsoft Azure , implementam uma abordagem de segurança híbrida na qual uma DMZ é implementada entre a rede local de uma organização e a rede virtual. Essa abordagem híbrida é normalmente usada em situações em que os aplicativos da organização são executados parcialmente no local e parcialmente na rede virtual. Também é usado em situações em que o tráfego de saída precisa ser auditado ou onde o controle granular de tráfego é necessário entre a rede virtual e o data center local.

Uma DMZ também pode ser útil em uma rede doméstica na qual computadores e outros dispositivos estão conectados à Internet usando um roteador de banda larga e configurados em uma rede local. Alguns roteadores domésticos incluem um recurso de host DMZ, que pode ser comparado com a sub-rede DMZ mais comumente implementada em organizações com muito mais dispositivos do que seria encontrado em uma casa. O recurso de host DMZ designa um dispositivo na rede doméstica para funcionar fora do firewall, onde atua como DMZ enquanto o restante da rede doméstica fica dentro do firewall. Em alguns casos, um console de jogos é escolhido para ser o host da DMZ, para que o firewall não interfira nos jogos. Além disso, o console é um bom candidato para um host DMZ porque provavelmente possui informações menos sensíveis que um PC.

Além do uso seletivo em casa e na nuvem, a DMZ fornece uma solução potencial para os riscos de segurança representados pela crescente convergência de TI e OT (tecnologia operacional). Equipamentos industriais, como motores de turbinas ou sistemas de controle industrial, estão sendo mesclados com tecnologias de TI, o que torna os ambientes de produção mais inteligentes e eficientes, mas também cria uma superfície de ameaça maior para os ataques cibernéticos. Muitos dos equipamentos OT conectados à Internet não foram projetados para lidar com ataques de segurança cibernética da mesma forma que os dispositivos de TI.

OT comprometido também é potencialmente mais perigoso do que uma violação de TI. As violações de OT podem levar a uma quebra de infraestrutura crítica, um lapso no tempo valioso de produção e até ameaçar a segurança humana, enquanto uma violação de TI resulta em informações comprometidas. A infraestrutura de TI também pode normalmente se recuperar de ataques cibernéticos com um backup simples, ao contrário da infraestrutura OT, que geralmente não tem como recuperar o tempo de produção perdido ou danos físicos.

Por exemplo, em 2016, uma empresa de energia com sede nos EUA foi atacada por ransomware que afetou seus dispositivos OT e impediu que muitos de seus clientes recebessem energia. A empresa não possuía uma DMZ estabelecida entre seus dispositivos de TI e OT, e seus dispositivos OT não estavam bem equipados para lidar com o ransomware, uma vez atingido. Essa violação afetou profundamente a infraestrutura da empresa de energia e as multidões de clientes que dependiam de seus serviços.

Uma DMZ implementada teria fornecido maior segmentação de rede (tanto na própria rede OT quanto entre as redes OT e TI) e poderia ter potencialmente contido os danos causados ??pelo transbordamento que o ransomware causou ao ambiente industrial.

Por que as redes DMZ são importantes

Em muitas redes domésticas, os dispositivos habilitados para Internet são criados em torno de uma rede local que acessa a Internet a partir de um roteador de banda larga. No entanto, o roteador serve como ponto de conexão e firewall, automatizando a filtragem de tráfego para garantir que apenas mensagens seguras entrem na rede local. Portanto, em uma rede doméstica, é possível criar uma DMZ adicionando um firewall dedicado entre a rede local e o roteador. Embora mais cara, essa estrutura pode ajudar a proteger os dispositivos internos contra ataques sofisticados, protegendo melhor os dispositivos internos de possíveis ataques externos.

As DMZs são uma parte essencial da segurança da rede para usuários individuais e grandes organizações. Eles fornecem uma camada extra de segurança à rede de computadores, restringindo o acesso remoto a servidores e informações internas, o que pode ser muito prejudicial se violado.