Servidor Proxy Linux com Squid

O que é um Servidor Proxy?

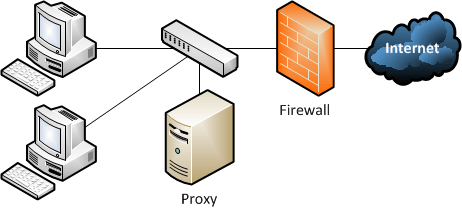

Um servidor proxy é um computador dedicado ou um sistema de software executado em um computador que atua como um intermediário entre um dispositivo de ponto final, como um computador e outro servidor a partir do qual um usuário ou cliente está solicitando um serviço. O servidor proxy pode existir na mesma máquina como um servidor de firewall ou pode estar em um servidor separado, que encaminha solicitações através do firewall.

A vantagem de um servidor proxy é que seu cache pode servir todos os usuários. Se um ou mais sites da Internet são freqüentemente solicitados, é provável que estejam no cache do proxy, o que irá melhorar o tempo de resposta do usuário. Um proxy também pode registrar suas interações, o que pode ser útil para a solução de problemas.

Como funciona um Servidor Proxy?

Aqui está um exemplo simples de como os servidores proxy funcionam:

Quando um servidor proxy recebe uma solicitação de um recurso da Internet (como uma página da Web), ele procura em seu cache local de páginas anteriores. Se encontrar a página, ela retorna ao usuário sem precisar enviar o pedido para a Internet. Se a página não estiver no cache, o servidor proxy, atuando como um cliente em nome do usuário, usa um dos seus próprios endereços IP para solicitar a página do servidor na Internet. Quando a página é retornada, o servidor proxy relaciona-a ao pedido original e encaminha-o para o usuário.

Os servidores proxy são usados ??para fins legais e ilegais. Na empresa, um servidor proxy é usado para facilitar a segurança, controle administrativo ou serviços de cache, entre outros fins. Em um contexto de computação pessoal, os servidores proxy são usados ??para habilitar a privacidade do usuário e a navegação anônima. Os servidores proxy também podem ser usados ??para o propósito oposto: monitorar o tráfego e prejudicar a privacidade do usuário.

Para o usuário, o servidor proxy é invisível; Todos os pedidos de Internet e as respostas retornadas parecem estar diretamente com o servidor de Internet endereçado. (O proxy não é realmente invisível, seu endereço IP deve ser especificado como uma opção de configuração para o navegador ou outro programa de protocolo.)

Os usuários podem acessar proxies da web on-line ou configurar navegadores da Web para usar constantemente um servidor proxy. As configurações do navegador incluem opções detectadas automaticamente e manual para proxies HTTP, SSL, FTP e SOCKS. Um servidor proxy podem servir muitos usuários ou apenas um por servidor. Essas opções são chamadas proxies compartilhadas e dedicadas, respectivamente. Há uma série de razões para proxies e, portanto, uma série de tipos de servidores proxy, muitas vezes em categorias sobrepostas.

Você pode integrar o servidor proxy com o Active Directory.

Servidores proxy avançados e reversos

Os proxies avançados enviam os pedidos de um cliente para um servidor web. Os usuários acessam proxies diretos navegando diretamente para um endereço de proxy da Web ou configurando suas configurações de Internet. Os proxies avançados permitem a evasão de firewalls e aumentam a privacidade e segurança para um usuário, mas às vezes podem ser usados ??para baixar materiais ilegais, como materiais protegidos por direitos autorais ou pornografia infantil. Os proxies reversos manipulam de forma transparente todos os pedidos de recursos nos servidores de destino, sem requerer qualquer ação por parte do solicitante.

Proxies reversos são usados:

- Para permitir o acesso indireto quando um site não permite conexões diretas como medida de segurança.

- Para permitir o balanceamento de carga entre servidores.

- Para transmitir conteúdo interno para usuários da Internet.

- Para desativar o acesso a um site, por exemplo, quando um ISP ou governo deseja bloquear um site

Os sites podem ser bloqueados por razões mais ou menos legítimas. Proxies reversos podem ser usados ??para impedir o acesso a conteúdo imoral, ilegal ou protegido por direitos autorais. Às vezes, essas razões são justificáveis, mas às vezes a justificativa é duvidosa. Os proxies reversos, por vezes, impedem o acesso a sites de notícias onde os usuários podem ver informações vazadas. Eles também podem impedir que os usuários acessem sites onde podem divulgar informações sobre ações do governo ou da indústria. O bloqueio do acesso a esses sites pode violar os direitos de liberdade de expressão.

Mais tipos de proxies

Proxies transparentes geralmente são encontrados perto da saída de uma rede corporativa. Esses proxies centralizam o tráfego de rede. Em redes corporativas, um servidor proxy está associado a – ou faz parte de – um servidor de gateway que separa a rede de redes externas (geralmente a Internet) e um firewall que protege a rede de intrusão externa e permite que os dados sejam escaneados segurança antes da entrega a um cliente na rede. Esses proxies ajudam no monitoramento e administração de tráfego de rede, pois os computadores em uma rede corporativa geralmente são dispositivos seguros que não precisam de anonimato para tarefas tipicamente mundanas.

Proxies anônimos escondem o endereço IP do cliente usando eles permitem acessar materiais que são bloqueados por firewalls ou para contornar proibições de endereço IP. Eles podem ser usados ??para maior privacidade e / ou proteção contra ataques. Proxies altamente anônimos escondem mesmo o fato de serem usados ??pelos clientes e apresentar um endereço IP público que não seja proxy. Então, não só eles escondem o endereço IP do cliente usando-os, mas também permitem o acesso a sites que podem bloquear servidores proxy. Exemplos de proxies altamente anônimos incluem I2P e TOR. Socks 4 e 5 proxies fornecem serviço de proxy para dados UDP e operações de pesquisa de DNS além do tráfego da Web. Alguns servidores proxy oferecem ambos os protocolos Socks. Proxies de DNS enviam solicitações de serviço de nome de domínio (DNS) de LAN para servidores de DNS da Internet enquanto armazenam em cache para aumentar a velocidade.

Proxy hacking

Em hacking de proxy, um invasor tenta roubar hits de uma página da web autêntica no índice de um mecanismo de pesquisa e páginas de resultados de pesquisa. O proxy hacker teria um site fraudulento emulando o original ou o que quer que eles pareciam mostrar aos clientes que solicitaram a página.

Veja como funciona: o invasor cria uma cópia da página da Web direcionada em um servidor proxy e usa métodos como preenchimento de palavras-chave e vinculando a página copiada de sites externos para elevar artificialmente seu ranking de mecanismos de pesquisa. A página autêntica será menor e pode ser vista como conteúdo duplicado, caso em que um mecanismo de pesquisa pode removê-lo de seu índice. Esta forma de hacking também pode ser usada para entregar páginas com intenções maliciosas. A piratagem por proxy pode direcionar os usuários para o site bancário falso, por exemplo, para roubar informações da conta que podem ser vendidas ou usadas para roubar fundos da conta. O invasor também pode usar o hack para direcionar os usuários para um site infectado com malware para comprometer suas máquinas para uma variedade de propósitos nefastos. Alguns meios foram desenvolvidos para comprometer habilidades de proxy. Os aplicativos Flash e Java especialmente criados, o Javascript, o Active X e alguns outros plugins do navegador podem ser usados ??para revelar a identidade de um usuário proxy, de modo que os proxies não devem ser usados ??em sites não confiáveis ??ou em qualquer lugar em que o anonimato seja importante.